La privacidad en juego

En un mundo en el que estamos tan conectados a la tecnología, ¿cuáles son los riesgos que corremos de cara a nuestra privacidad? En este apartado de la guía vamos a ver dos de ellos:

- Las puertas traseras (programas preinstalados no deseados)

- La compra-venta de nuestros datos

Puertas traseras

Cuando compramos un dispositivo nuevo, por ejemplo un móvil o un ordenador, antes de que instalemos absolutamente nada, estos ya se habrán puesto en contacto a través de Internet con empresas totalmente ajenas a lo que hemos comprado. Incluso se podrá enviar nuestra localización, lista de llamadas o instalar programas de forma remota sin nuestra intervención ni nuestro conocimiento. Desgraciadamente esto es así porque todos los dispositivos vienen con una serie de programas preinstalados para los cuales no hemos dado permisos de ningún tipo y que suelen tener acceso total a nuestro móvil u ordenador. Son las puertas traseras, que permiten realizar acciones que el usuario desconoce, muchas veces con intenciones poco confesables. A estos programas no deseados se les llama crapware o bloatware (programas preinstalados no deseados).

Los procesadores como Intel o AMD disponen de una programación interna e independiente que está siempre en funcionamiento incluso con el ordenador apagado y cuya funcionalidad no se conoce muy bien, aunque según sus fabricantes tiene que ver con el control de la seguridad del ordenador. En ocasiones han sido acusados de actuar como puertas traseras y aunque siempre ha sido negado tampoco se hace nada por intentar demostrar que es así, como la negativa de AMD para hacer público su código.

Otros dispositivos traen sus propios programas cuya función no está clara y que hacen sospechar que se utilizan para fines que seguramente no serían muy populares si se hiciesen públicos. La lista de ejemplos en los que se ha encontrado hardware con software malicioso no es pequeña y no hay motivos para pensar que se vaya a detener. Si se desea seguridad es necesario el software libre donde estas puertas traseras no están permitidas.

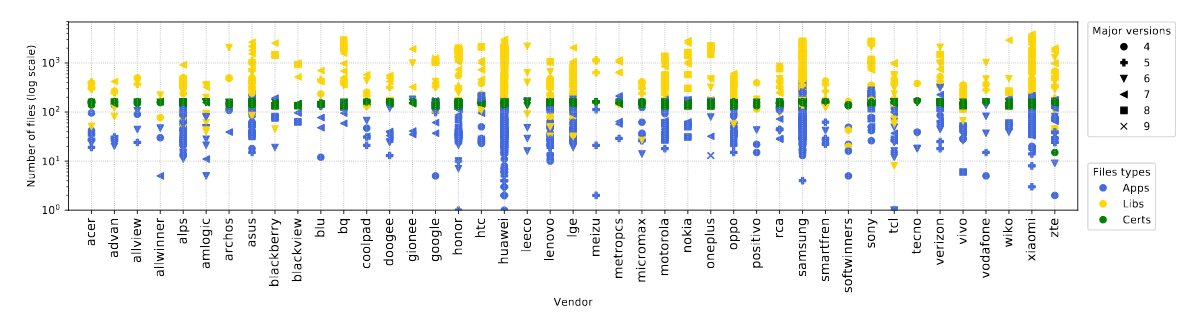

Si bien los ordenadores son susceptibles a las puertas traseras, donde algunas empresas han visto el campo abonado para el espionaje ha sido en los dispositivos móviles. Un móvil está formado por cientos de componentes, muchos de los cuales son fabricados por empresas totalmente distintas y que llevan sus propios controladores para poder funcionar. En 2019 Julen Gamba junto con otros autores realizaron un estudio sobre los programas preinstalados en los teléfonos móviles con Android y los resultados fueron espectaculares. Los móviles (de diferentes marcas) llevaban preinstalados cientos de programas y librerías de los que menos de un 10% eran conocidos y establecían comunicaciones con servidores enviando información. Entre ellos a Google, Amazon, Facebook, Verizon, Twitter, Microsoft, Adobe, Baidu y un largo etcétera sin que el propietario del teléfono móvil haya dado su consentimiento a ninguna de estas aplicaciones para conectarse a Internet, algo que sí se hace con las aplicaciones que son instaladas directamente por el usuario. Otros servidores son desconocidos y no se sabe qué función cumplen ninguna de estas conexiones. Teniendo en cuenta que son millones de usuarios los que se ven afectados por este tipo de prácticas el asunto no es banal en absoluto.

La complejidad de la tecnología hace que un dispositivo concreto sea el fruto de empresas con orígenes muy diversos y nadie es responsable en último término de la información que escapa de nuestro móvil. Por estos motivos diferentes organizaciones, muchas ONGs entre ellas, han pedido a Google que ponga remedio a esta situación ciertamente preocupante por la falta de privacidad que supone disponer de un móvil conectado a Internet.

Realmente no podemos hacer gran cosa frente a esto puesto que es la forma en que la tecnología nos viene dada y no por unas cuantas empresas o compañías sino que esta es la norma universal. De todas formas en el conocimiento está nuestra única fuerza. Es algo que debemos conocer y de lo que ser conscientes para poder adecuar nuestra conducta a las condiciones actuales de los aparatos tecnológicos que usamos en el día a día.

La compra-venta de nuestra personalidad

Las empresas que nos ofrecen sus servicios de forma gratuita, o a un coste muy por debajo de lo que realmente cuesta la tecnología implicada, han sido motivo de sospechas debido a los numerosos casos de tráfico de datos y su manipulación para conseguir fines no contemplados en las políticas de privacidad.

A continuación presentamos una pequeñísima recopilación de situaciones en las que se utilizan los datos de los usuarios de forma fraudulenta por parte de empresas de reconocido prestigio en Internet. En el caso de Facebook los escándalos se suceden periódicamente y van apareciendo nuevos datos que apuntan a infinidad de malas prácticas por parte de la empresa de Marc Zuckerberg que también es dueño de Instagram y WhatsApp. Comenzaremos haciendo mención al mayor escándalo llevado a cabo nada menos que por parte de los servicios secretos de Estados Unidos.

Caso Snowden, 2013

En 2013 un antiguo miembro de la Agencia de Seguridad Nacional de Estados Unidos (NSA), Edward Snowden, dio a conocer más de un millón de documentos de carácter secreto que revelaban que el gobierno norteamericano, junto a las agencias de espionaje de otros países, había creado una red de espionaje global a través de Internet. Esta red, utilizando los programas apropiados, era capaz de espiar conversaciones privadas, mensajes de correo electrónico e incluso la activación del audio y vídeo de los móviles y ordenadores sin que el usuario fuese consciente a base de la introducción de código malicioso en aplicaciones muy utilizadas como Google Maps o Angree Birds. La NSA también ha espiado los correos de Gmail o Hotmail. Gracias a todo esto la NSA es capaz de utilizar los correos, fotos, contactos, geolocalización y otros datos para hacer un perfil de cualquier persona que les interese. Según los datos proporcionados por Snowden cientos de empresas habrían también colaborado voluntariamente en este espionaje global. Entre las empresas que habrían facilitado el espionaje se encuentran: Google, Apple, Microsoft, Yahoo!, Facebook o Vodafone. El caso Snowden sigue abierto ya que después de huir de Estados Unidos permanece en Rusia, país que lo acogió y donde está desde entonces. La NSA y el resto de gobiernos, ¿siguen con su espionaje masivo? Dado que Snowden sigue en busca y captura y que niegan la veracidad de todo lo que salió a la luz es de esperar que todo siga igual. Recomendamos vivamente darle un vistazo al documento de Wikipedia "Revelaciones sobre la red de vigilancia mundial", que encontrarás en la sección Para saber más, y poder tener así una visión más exacta de hasta qué punto podemos estar controlados.

Cambridge Analytica, 2016

Fue tristemente conocido el caso de Cambridge Analytica donde esta empresa sobre minería de datos, en 2016, recopiló información a través de Facebook de 50 millones de usuarios con la finalidad de crear anuncios favorables a determinadas opciones políticas. Facebook fue conocedora de este hecho durante dos años sin hacer nada para proteger a sus usuarios. Cambridge Analytica fue acusada por manipular las decisiones de los votantes, aunque esta empresa no solo actuó de este modo en las elecciones presidenciales norteamericanas de 2016 sino que se dedicaba a este tipo de actividades como su modo de trabajo habitual. En palabras de uno de sus empleados: "Explotamos Facebook para acceder a millones de perfiles de usuarios. Y construimos modelos para explotar lo que sabíamos de ellos y apuntar a sus demonios internos. Esa era la base sobre la cual la compañía se fundó" (Cambridge Analytica).

Facebook, 2017

Siguiendo con Facebook, en 2017 se supo que había permitido el acceso a datos absolutamente privados de sus usuarios como los números de teléfono, amistades, publicaciones y fotos privadas a centenares de empresas como Microsoft, Netflix, Spotify, Amazon, Apple o Yahoo (Facebook permitió a Microsoft, Netflix y Amazon y otras 150 empresas acceder a datos personales como los mensajes privados y la información de contacto, según el NYT), algo que los usuarios desconocían totalmente y que carece de toda ética, aunque económicamente pueda ser muy lucrativo.

Google, Amazon, Facebook, Apple, 2019

También se ha sabido durante 2019 que Google, Amazon, Facebook y Apple (a veces apodados GAFA, por sus iniciales) escuchan las conversaciones privadas recogidas por sus respectivos asistentes inteligentes (Asistente de Google, Alexa de Amazon, Portal de Facebook y Siri de Apple). Además estas conversaciones eran monitorizadas por personal de las propias empresas y no por ordenadores. Según han explicado posteriormente por motivos relacionados con la calidad del servicio. Independientemente de la veracidad de estas afirmaciones la verdad es que en ninguna parte de los términos de servicio ni de la privacidad se habla de que las conversaciones puedan ser escuchadas por personas ajenas. Por lo tanto, es más que probable que los motivos que los impulsan a escuchar vayan más allá del mantenimiento de la calidad del producto.

Avast, 2019

En diciembre de 2019 saltó a la luz la recopilación de datos que la empresa antivirus Avast, dedicada a la seguridad en la Red, y que teóricamente protegía al usuario del mal uso de sus datos, estaba haciendo el software antivirus (gratuito, pero no libre) a través de sus extensiones en los navegadores Chrome y Firefox. La noticia fue inicialmente publicada en un blog sobre seguridad y parece que Avast ha estado recopilando información detallada de la actividad del usuario (al que identificaba de forma única entre todos los usuarios) para luego vender los hábitos de navegación a otras empresas. Después de haber reconocido la veracidad de los hechos Avast ha retirado sus extensiones y las ha sustituido por otras que ya no realizan esta práctica.

Después de estos sucesos, que nos muestra hasta qué punto es posible la intromisión en nuestra privacidad, surgieron proyectos como Protonmail, un correo creado en Suiza por investigadores del CERN, basado en software libre y que protege la privacidad de sus usuarios. Además se comenzó a extender el uso de las comunicaciones encriptadas, es decir, comunicaciones que aunque sean interceptadas no pueden ser leídas nada más que por las personas origen y destino de la información. También se han fortalecidos proyectos de software libre que permiten la privacidad real como Tor, una red que nos permite navegar sin dejar rastro a través de Internet o Nextcloud, el software que permite la creación de nubes de datos (al estilo de Dropbox), entre muchos otros.

¿Qué podemos hacer ante esto?

Es posible que algunas personas, al conocer el mercadeo y la intromisión de agentes externos en su bolsillo, o sea, el móvil, simplemente se encojan de hombros pensando que lo que de ellos pueda saber no tiene demasiada importancia, además de que tampoco podemos hacer nada por evitarlo y que prefiere pagar el precio de su privacidad para poder seguir utilizando todos los servicios que cada día está usando.

Esta actitud, sin embargo, es la que esperan los traficantes de personas virtuales. No hay nada más contrario a la libertad que el no querer ver las cadenas de oro que otros nos colocan para guiarnos en la dirección deseada, ya sea la comercial o la política. Es terrible cómo Cambridge Analytica explotaba los "demonios" de cada uno para manipular el voto, técnica que sigue utilizándose actualmente. No es el clásico "Vota X" sino que se difunden noticias falsas o exageradas que tocan la parte sensible de las personas para luego encontrar el mensaje "El candidato X lo entiende y piensa como tú". Otra técnica consiste en repetir continuamente la descripción de determinados hechos o sucesos hasta conseguir que aquello que tenía una importancia relativa llegue a parecer algo de una gravedad extrema, causando un rechazo visceral y terminando en el odio y, por tanto, en manipulación.

Una persona que vive en el mundo actual no puede dejarse manipular y debe ser conocedor de todas estas cosas.

- ¿Qué redes sociales estoy usando y qué es lo que publico en ellas? Recordemos los escándalos de Facebook y que Instagram pertenece a Facebook. Limita la publicación de tu vida privada, en estas u otras redes sociales, a la mínima expresión.

- ¿Qué programas de mensajería estoy utilizando? Aunque las comunicaciones estén cifradas y los mensajes sean seguros, al menos en teoría, las personas con las que hablamos a través de los programas de mensajería definen nuestra red de relaciones real, programas como WhatsApp pueden explotar esta información.

- ¿Qué sistema operativo usa mi ordenador? ¿Existen opciones libres que ofrezcan mayor libertad?

- Las aplicaciones que utilizamos, ¿son propietarias o libres? Esta pregunta la podemos realizar tanto para las aplicaciones de trabajo como para todas las demás.

Estrategias en la escuela

- Proyección de alguna película sobre el tema para realizar un cinefórum. Probablemente la más apropiada sea la película Snowden que trata el tema de la filtración de datos de la NSA. Otras películas posibles que dan pie para tratar el tema son: Piratas de Silicon Valley, sobre el proceso de creación de Microsoft y Apple por parte de Bill Gates y Steve Jobs, La red social, acerca de la creación de Facebook por parte de Marc Zuckerberg o Steve Jobs, la vida del creador de Apple.

Estrategias en la familia

- En familia, el ejemplo es el mayor sistema educativo, por ello debe inculcarse la contención de todo aquello que se publica en Internet, empezando por las propias actividades familiares en plataformas como Instagram o Facebook. El clásico chat familiar debería ser realizado con programas que garanticen la no intromisión de las empresas como Telegram (mayoritariamente software libre) o Riot (100% software libre).

Obra publicada con Licencia Creative Commons Reconocimiento Compartir igual 4.0